|

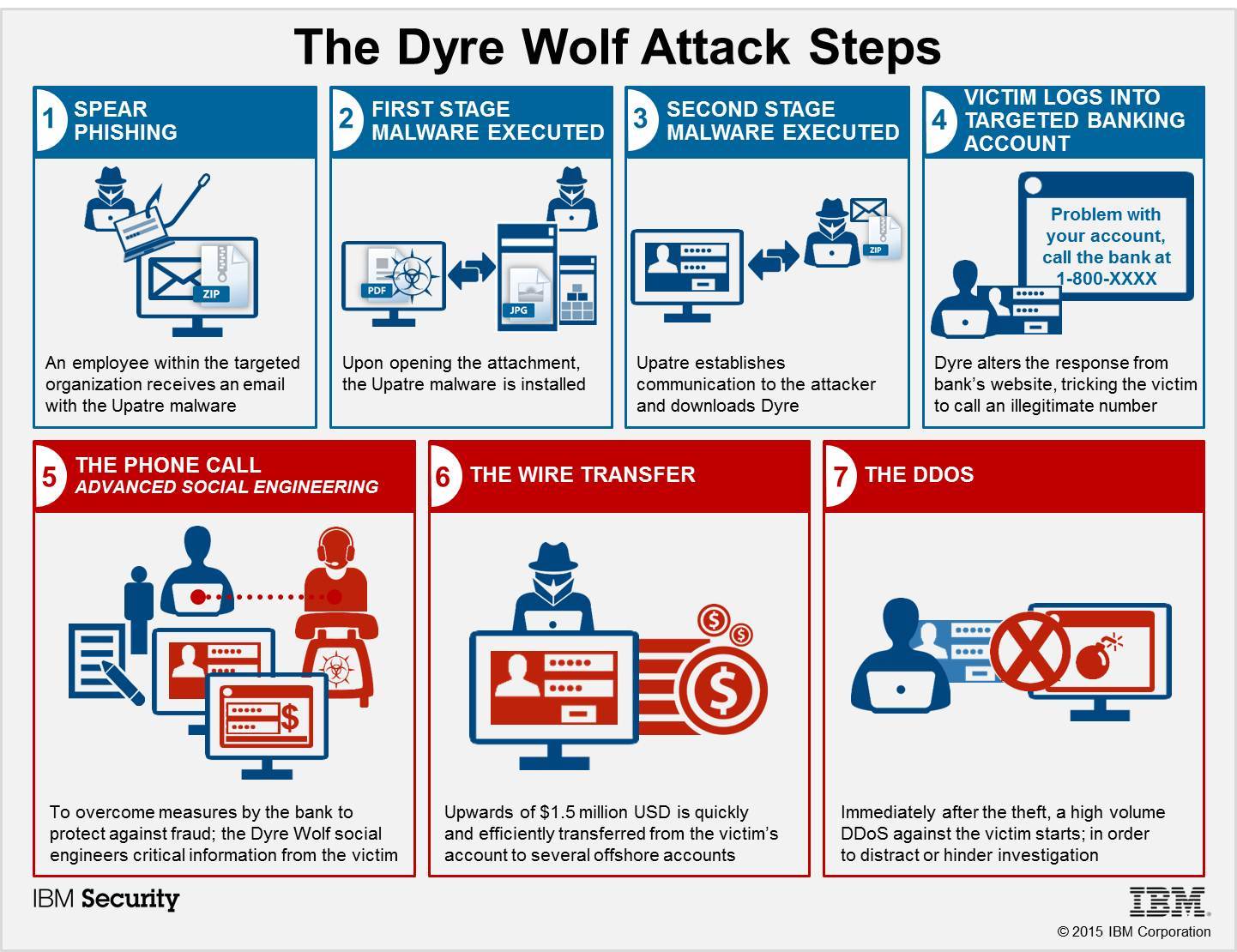

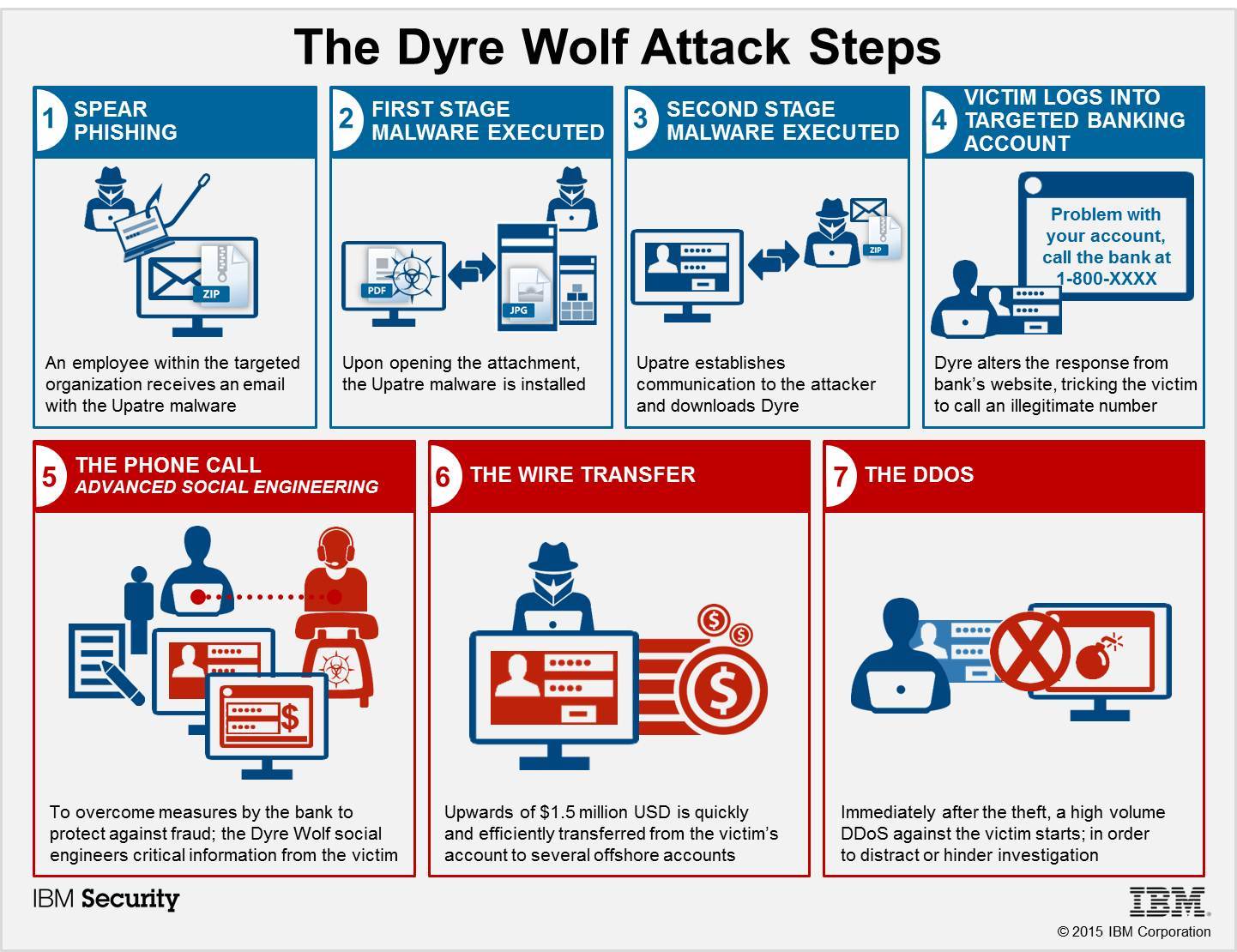

Dyre Wolf è una campagna malware che ha come target l'attività bancaria degli utenti e che è riuscita fin'ora a rubare 1 milione di dollari ad utilizzatori ignari. Utilizza un approccio multilivello per evadere le tecniche di rilevamento alfine di ottenere l'accesso agli account bancari: iniezione di nuovi campi dati compilabili nei form online presenti sulle pagine web valide delle banche, redirezione a pagine web clonate mediante proxy e finestre pop-up per attirare le potenziali vittime.

|

|

Quello che comuque dalle prime notizie è sembrato il punto più allarmante è il fatto che Dyre Wolf avrebbe potuto sconfiggere anche i meccanismi di autenticazione a due fattori, baluardo della protezione dell'accesso della maggior parte dei sistemi di internet banking, proprio a causa della sofiticazione tecnica della campagna.

Ulteriori indagini hanno invece rivelato che l'autenticazione a due fattori (2FA) è tutt'altro che sconfitta e che in realtà Dyre Wolf non è così intelligente come si è pensato fino ad ora.

|

|

|

Dallo stesso rapporto prodotto da IBM Security si può leggere che "nella maggior parte dei casi di attacchi ai conti correnti, Dyre utilizza le proprie tecniche elusive per circumvenire la vittima con falsi messaggi a schermo spingendoli a fornire informazioni di identificazione personale (PII) e i codici di autenticazione a due fattori (2FA)".

|

|

Tra i molti esperti di sicureza intervistati viene succintamente indicato che "dove gli utenti finali forniscono volontariamente informazioni sensibili ad una terza parte, qualsiasi meccanismo di autenticazione viene sconfitto per definizione."

|

|

|

|

Alla luce di ciò è quindi possibile affermare che Dyre Wolf come altri attacchi di tipo mani-in-the-browser possano decretare la fine dei sistemi di Strong Authentication? Ingannare qualcuno alfine di rubare dati personali e credenziali di accesso è, purtoppo, un approccio ben noto e molto utilizzato dagli aggressori. Perchè quindi dirigere i propri attacchi verso sistemi protetti da una moltitudine di controlli di sicurezza che sono estremamente difficili da bypassare, quando è possibile orientarsi sul target umano che è invece semplice da manipolare?

|

|

In definitiva, tutti i professionisti della sicurezza sono d'accordo sul fatto che l'autenticazione a doppio fattore (2FA) non sia assolutamente sconfitta o resa inefficacie da questo tipo di malware. Tutto quello che Dyre Wolf fa, è ricordarci che l'anello più debole nella catena di sicurezza è proprio l'utente e la sua suscettibilità ad essere truffato.

|

|

leggi l'articolo originale...

|